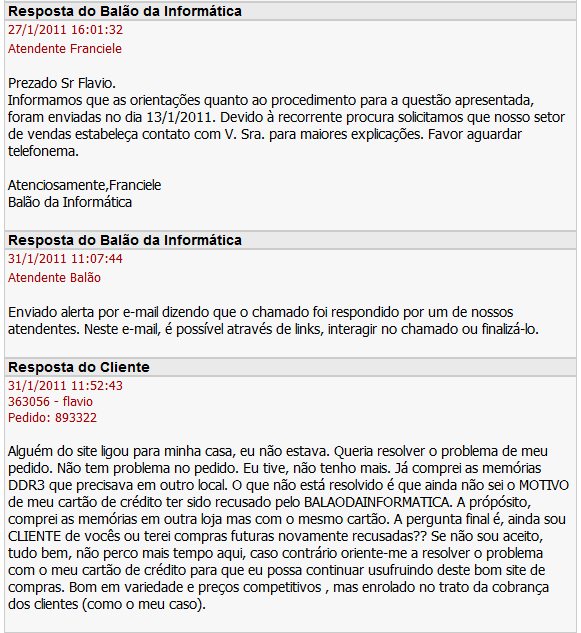

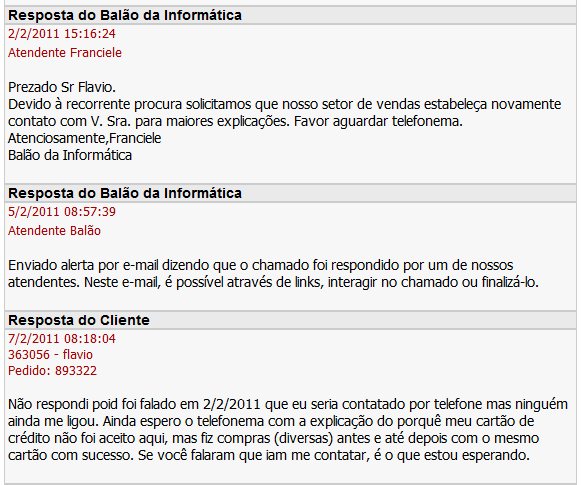

No dia 22/02/2011 Fabrizio Marchese diretor comercial do site BALÃO DA INFORMÁTICA entrou em contato comigo. Ligou em minha casa a minha procura. Em seguida me mandou um e-mail no qual explica o que aconteceu. O incidente com o SAC do BALÃO foi péssimo, mas na hora que o problema “escalou dentro da empresa” (como falou o Fabrizio) eles foram atrás, descobriram o que houve e me procuraram. Atitude MUITO DIGNA e correta, desculpando-se pelo mau atendimento e até agradecendo pelo alerta.

Aliás não falaram NADA sobre o teor do texto no site. Eu que tive a iniciativa de fazer chegar aos leitores o final da história com o mesmo destaque que tivera o caso original. Segue abaixo na íntegra o e-mail do BALÃO.

=========================================================================

Prezado Flavio,

Em nome do Balão da Informática venho colocar nossas desculpas pelo atendimento negativo e equivocado realizado pela atendente do departamento de pós vendas, Srta. Franciele da Silva Ferreira, decorrente de seu pedido de compra n.º 893322.

Informamos que em momento algum houve divergência de dados cadastrais ou não autorização de venda comunicada pela operadora de seu cartão de crédito.

O que de fato ocorreu, é que no momento de envio dos dados de sua compra para a operadora do cartão, a transação foi recebida pela operadora, mas não houve o retorno da informação do sistema da operadora para nossa plataforma. Esse erro é raro, mas por vezes ocorre, principalmente quando as operações acontecem em momento de alto tráfego na rede.

A atendente, equivocadamente, entendeu o não retorno da informação, como uma negativa de autorização de venda da empresa responsável pelo controle de risco das operações realizadas na internet via cartão de crédito.

O posicionamento correto da atendente deveria ter sido a simples explicação do acontecimento, tranqüilizando o cliente sobre o fato de que a transação não havia sido concluída e solicitando ao mesmo que realizasse novamente o pagamento.

O erro da atendente se perpetuou, visto a insistência nas respostas inconsistentes aos chamados abertos pelo cliente, e por não ter tratado o caso como situação passível de orientação da supervisão de atendimento.

No momento em que tomamos conhecimento do ocorrido, nos reunimos com todo departamento de atendimento ao cliente (pós vendas), abordamos especificamente o caso, dirimimos as eventuais dúvidas sobre a situação e procuramos orientar os atendentes sobre a interpretação correta do sistema e principalmente a análise detalhista do que está sendo solicitado no chamado.

O Balão da Informática está há 17 anos no mercado de venda e distribuição de produtos de informática e eletrônicos, atendendo centenas de clientes todos os dias nas unidades de lojas físicas e através de nosso e-commerce, e temos a consciência de que tudo isso só é possível por que há séria determinação dentro de nossos ideais de trabalho, de que nossos clientes merecem o melhor, e devem ser atendidos com zelo, honestidade e presteza.

A área de atendimento ao cliente vem recebendo mês após mês, sérios investimentos em treinamento, aperfeiçoamento de ferramentas de comunicação e ampliação de canais de atendimento, e índices importantes de aferição de qualidade estão estabelecidos como metas claras de trabalho para o departamento, e fica aqui registrada a não concordância dessa Direção com o atendimento que lhe foi prestado.

Seguem nossas sinceras desculpas pelo transtorno causado, esperamos que as explicações por telefone e agora formalizadas por esse documento possam ter sido satisfatórias, agradecemos o alerta que nos foi transmitido através da publicação do texto no blog, e esperamos de todo coração poder servi-lo com maior dedicação e eficiência em próxima oportunidade.

O desejo do Balão da Informática jamais foi o de ser reconhecido como simples empresa de vendas, mas sim como uma organização parceira e próxima de seus clientes, procurando servir e ser útil em suas necessidades e solicitações.

Atenciosamente,

Fabrizio Marchese - Direção Comercial