Por conta disso tudo foi muito oportuno eu ter a oportunidade de conversar com Paulo Breitenvieser, Diretor de Vendas de Segurança da

Cisco do Brasil e Ghassan Dreibi,

gerente de desenvolvimento de Segurança da Cisco para América Latina. Nessa conversa

falamos sobre o atual momento do segmento de segurança, o papel da Cisco, o

modelo conceitual das soluções da empresa e muitas outros fatos importantes do

mercado de segurança. Foi uma longa, mas agradável e fascinante conversa.

Ghassan Dreibi Paulo Breitenvieser

Ghassan Dreibi Paulo Breitenvieser

Flavio Xandó: estive

vendo o comunicado de imprensa anunciando os lançamentos e fiquei um pouco

impressionado. A Cisco está em um ritmo muito forte em termos de lançamentos

nessa área de segurança. Podemos começar nossa conversa a partir daí e depois

entramos um pouco mais em detalhes dos lançamentos. Como se explica esta

sequência de lançamentos?

Cisco: Você pegou bem o ponto. Está fazendo dois anos que a Cisco fez a aquisição da empresa Sourcefire e de lá para cá estamos

crescendo não apenas por meio de novas aquisições, novas parcerias, mas também

com muita coisa sendo desenvolvida. Eu tenho 18 anos de casa e eu nunca vi um

ritmo assim tão acelerado como está acontecendo nessa área de segurança. É uma

necessidade, algo que não temos opção! Estamos agora falando muito de “Internet

das Coisas” (IoT), virtualização, cloud, a nova era digital... E no final do

tudo, o assunto segurança pode se tornar ou um grande habilitador para o salto

qualitativo das diferentes áreas ou o contrário, um empecilho. Diziam no

passado, por exemplo, que as lojas físicas iriam se transformar todas em

digitais, assim como os bancos iriam fechar agências. Não é bem assim. Tudo

evoluiu muito e isso não quer dizer que as coisas sejam menos digitais. Na

verdade, seguindo neste exemplo, as lojas e as agências bancárias estão cada

vez mais digitais e integradas. Por isso a questão de segurança está muito mais

ligada aos negócios das empresas. Por isso que nós precisamos seguir nesse

ritmo.

Flavio Xandó: Isso tem a ver

com o tal conceito de “segurança em todo lugar”?

Cisco: exato, isso só consolida uma série de passos que nós já estamos

dando há algum tempo. A segurança vinha sendo tratada como: eu vou ter a melhor

“caixa” para tratar disso, a melhor “caixa” para tratar daquilo outro... e

menos o enfoque de “o que vamos transformar em seguro”. Essa aproximação da

digitalização com o negócio está trazendo essa necessidade de parar para pensar

sobre o que tem que ser seguro. Por outro lado, foi muito deturpado o conceito,

as empresas não estão conseguindo extrair essas funcionalidades de segurança,

pois começou a ficar bem complexo, tanto o quê tem que ser seguro, bem como o

lado da infraestrutura e como se gerencia isso tudo. Por isso esta ideia que

nós estamos trazendo é uma consolidação, não somente no sentido de plataformas,

mas da sua própria gestão.

Flavio Xandó: e como podemos

enxergar isso na prática?

Cisco: Por exemplo, o FireSIGHT é a plataforma de gestão de segurança da Cisco que

vai enxergar desde a segurança que hoje é necessária na loja ou na agência do

banco (não dá mais para ser simplesmente centralizada) até o site central. O

mais interessante é que a grande “cola” para toda esta questão é a REDE. Ao

logo do dia todo o tráfego passa pela rede. Por isso temos o modelo de ter toda

a rede como um grande sensor de segurança. Hoje os clientes têm nos chamado e

questionado que apenas dar acesso ou não dar acesso não é mais a questão

central. Ter a rede que entende o tráfego e todo o fluxo de informação de um

lado para o outro e ao mesmo tempo poder utilizá-la para forçar as políticas de

segurança. Antes isso acontecia em lugares específicos, na borda da rede

(fronteira com o mundo externo). Mas o que é a “borda” hoje em dia? As

fronteiras hoje se tornaram muito complicadas. O desafio é abraçar desde a

borda física até o dispositivo dentro da empresa que está se conectando. Hoje

até um relógio pode fazer parte da rede!

Flavio Xandó: imagino que a

abordagem simplista de empilhar appliances com funcionalidades não basta. É

isso?

Cisco: isso mesmo. Não adianta pensar que apenas colocar “caixas” com

funções de segurança e antivírus em cada um dos diferentes tipos de

dispositivos de ponta como computadores com Windows, iOS, smartphone ou

tablets, etc. é suficiente. E como fica o “relógio” ou uma das “coisas” que se

conectará à rede? Tem de haver políticas que definam que informações cada

usuário ou dispositivos precisam acessar, seu perfil de tráfego, etc. Por isso

a rede passa a ter um papel fundamental nisso tudo.

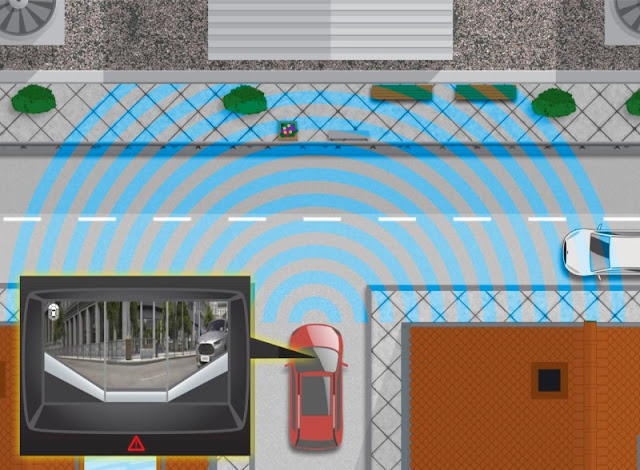

figura 1 – alguns dos appliances

de segurança Cisco

Flavio Xandó: a Cisco tem uma posição privilegiada exatamente por ser uma

empresa que tem excelência em rede. Isso me faz pensar em uma analogia que quero

validar com você. Imagine que você em sua casa precisasse filtrar cada copo de

água em cada torneira. São os “antivírus” em cada ponta. Não é muito mais

eficiente ir no ponto de entrada da água e nos pontos de maior fluxo e fazer

toda a filtragem e purificação e já entregar a água “pura” em vez de filtrar em

cada torneira?

Cisco: mais do que isso. Essa “impureza” é algo genérico. Imagine que

alguém saiba você é celíaco e aí ele vai tentar jogar uma impureza que é o

glúten na sua água para te fazer mal que é de certa forma o que está acontecendo

hoje em dia. Em seu exemplo existe um ponto de acesso à água, mas o grande

problema que nós enfrentamos hoje em segurança é que há como explorar ou gerar

muito pontos de “captação de água”. Por isso o aspecto da fragmentação da

segurança. No passado as ameaças eram tratadas de forma separada: se eu tenho

esta situação resolvo com isso, se tiver outra situação, resolvo com aquilo,

colocando barreiras onde eu imagino que existam possíveis brechas. É o que

entendemos como a fragmentação da segurança. É uma forma que vemos como

imprópria hoje porque estas barreiras são conhecidas e os hackers não vão mais

tentar entrar por aí. Eles não vão tentar quebrar o seu firewall ou seu

antivírus. Eles vão contornar por outro ponto de forma muito simples, de forma

praticamente indetectável que pode conviver na rede por anos sem que ninguém

perceba. Isso pode afetar a indústria inteira. No passado podíamos falar que

algo assim pararia a rede ou os e-mails. Mas hoje pode parar a produção inteira

de uma empresa, um sistema de coleta de dados, um processo de tarifação, uma

usina de energia, o setor financeiro e até mesmo um país inteiro! Causar uma

modificação drástica de uma informação que ninguém perceba, mas ela continua

ali... O espião estilo “James Bond” não é mais necessário. Por meio da

introdução de um código malicioso, seja via spam, phishing ou outro meio, tudo

isso pode ser realizado de forma silenciosa e ficar atuante por anos!!

Flavio Xandó: ele fica

quietinho ali, só esperando para fazer alguma maldade...

Cisco: imagine se for alterado em microssegundos os tempos de um sistema

de produção, seja para sabotar a capacidade produtiva (produzir menos), seja

para forçar máquinas a trabalharem acima da capacidade (e com o tempo vierem a

quebrar), visando criar um impacto financeiro para esta empresa. Pode ser que

nem existam sistemas de controle que percebam esta mudança. Às vezes nós

falamos em termos genéricos sobre segurança e muitas pessoas não percebem que

estamos vivendo uma guerra real! E se não cuidarmos adequadamente vai se tornar

cada vez pior. São tantos fatores como o mundo conectado, a Internet das

coisas, com a dependência que vamos depositando na tecnologia, se a segurança

não for pensada “by design”, não há trancas que sejam suficientes e deixarão as

pessoas, empresa, governos e países muito vulneráveis.

Flavio Xandó: sobre este

exemplo que você deu, imagine uma empresa que faça operações no mercado

financeiro em realtime. Introdução de latências de décimos de segundo podem ser

extremamente sensíveis e podem gerar perda de negócios e oportunidades. Não

estou falando em derrubar a rede, mas apenas prejudicar sua capacidade de

tomada de decisão.

Cisco: este cenário que você descreveu é super real!! É tão real que eu

duvido que o setor financeiro que lida com micro transações extremamente

rápidas tenha um firewall no meio do caminho. A segurança neste caso tem que

ser feita de outras formas! Hoje em dia fala-se muito em segurança como algo

pertencente ao ambiente de TI das empresas. Mas cada vez mais outras redes

interagem entre si. O que deve ser assegurado? A infraestrutura? A informação?

A Cisco tem uma grande responsabilidade. Participamos de discussões em diversos

setores e percebemos que os executivos precisam obter estas informações em

tempo real e não um relatório semanal de eventos de segurança. Não adianta para

ele ter uma rede apartada, separada e os computadores com as portas USB

lacradas com durepoxi que isso não resolve seu problema.

Flavio Xandó: mas então qual

é o caminho?

Cisco: em todas as nossas conversas com empresas começamos questionando

o que é crítico e o que deve ser protegido antes de pensar em soluções,

equipamentos, etc. Muitas vezes somos incompreendidos, pois ainda existe a

cultura da “segurança via caixa(s)”. Por exemplo, em conversas com o setor de

energia, vimos que há preocupação com os sistemas de medição e os dados são

criptografados. Questionamos então, e se sua rede for derrubada? Os dados

criptografados ou não vão parar de fluir e isso pode trazer sérias

consequências. Outro exemplo, uma grande mineradora que explora minas

subterrâneas precisa bombear oxigênio no interior. Mas seria muito caro bombear

oxigênio indiscriminadamente em todos os locais. Sensores identificam onde há

mineiros e o sistema controla o fluxo de oxigênio apenas para estes setores.

Por mais complexo que isso seja, e é de fato, a segurança se não for

contemplada, este sistema se invadido pode matar pessoas!

Flavio Xandó: mas então o que

deve se ter em mente para evitar estas situações?

Cisco: Um caso como o que citei há pouco não se trata apenas de parar o e-mail da

empresa ou impedir o acesso à rede, que são coisas grandes também, mas hoje em

dia sistemas inseguros se explorados de forma indevida trarão imensas

consequências. É também conhecido o caso recente de um grande varejista

americano que teve seu sistema invadido e dados críticos de milhares de

clientes foram capturados. Você não pode falar que esta empresa não tinha suas

defesas. Eles tinham seu firewall de última geração, tinha o seu IPS... Mas

então o que faltou? Digo que é o que estamos tentando trazer aqui que é o

conceito de segurança por todo lugar. Faltou um pouco dessa visão do todo!

Flavio Xandó: mas isso já foi

superado ou ainda há esta visão?

Cisco: muitas empresas se preparam “caixa por caixa”, ou seja, instalam

vários appliances e se sentem seguras, mas ainda assim várias delas sofrem

ataques. No final do dia percebem que um ataque veio de certo país e que

precisam bloquear este tráfego. Mas como fazer isso? Os processos nem sempre

estão estruturados. Pode existir a melhor infraestrutura do mundo que não vai

adiantar. A resposta rápida a um incidente tem a ver não somente com a

visibilidade do problema, mas tem a ver com a questão de processos bem

definidos, inclusive para reagir em situações de ataque.

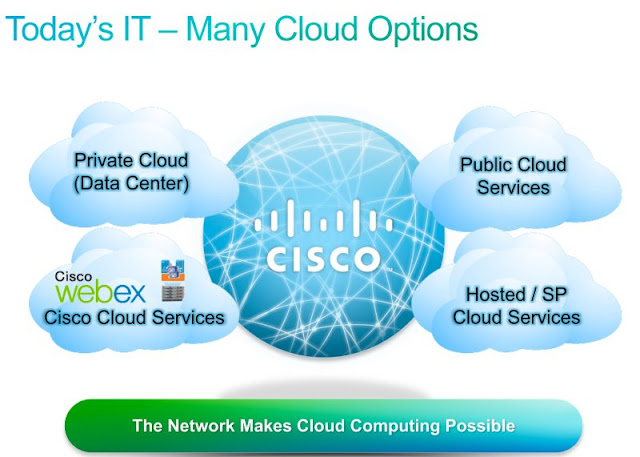

figura 2 – o desafio da

segurança em todos os lugares

Flavio Xandó: mas como ajudar

as empresas neste ponto?

Cisco: hoje em dia a Cisco tem uma área de serviços avançados que tem a

maior estrutura, justamente por estas questões. Assim podemos oferecer ajuda

aos clientes desde a concepção da segurança, o quê proteger até a reação a

ataques. Voltando ao caso da empresa de energia. Antigamente a coleta do

consumo era feita pelo funcionário e ocorria uma vez por mês. Hoje em dia pode

estar online e o consumo ser coletado a cada 15 minutos. O que eu faço com essa

informação? O que devo proteger? Se a rede cair qual o impacto que isso tem? É

grande então a rede é importante. Mas se o medidor (na residência) for

acessado, isso é um problema? Na verdade, isso não é tão sério. Mas e se o

invasor acessar a base e dados? Isso é bem sério. Assim se estuda e se define o

que deve ser protegido, qual a real necessidade de segurança do cliente.

Flavio Xandó: quero fazer uma

ligação de nossa conversa com o material que eu li sobre os lançamentos. A

Cisco tem soluções e equipamentos para grandes corporações, para lidar com

grandes volumes de dados. Mas existe também o lado da segurança do “branch

office”, as filiais, etc. Mas pelo que entendi, apesar das soluções serem

baseadas em equipamentos distintos, com maior capacidade para a matriz ou menor

capacidade de processamento para as filiais, existe uma forma de gerenciar a

solução de forma centralizada. É assim que funciona?

Cisco: funciona exatamente assim. Quando eu vou para o mercado e falo

que segurança deve estar em todo lugar, eu também devo responder ao mercado com

uma solução coesa e coerente. A segurança deve estar desde o escritório remoto,

que tem um perfil de tráfego menor, mas complexidade também elevada nos

cuidados e prevenções, até a matriz com toda sofisticação de tráfego e

necessidades. Já vi no passado empresas do setor bancário que impediam que os

gerentes de agência tivessem e-mail porque não achavam prudente ele ter acesso

à Internet, por acharem perigoso. Mas então o gerente contratava um link

caseiro ADSL, usando WiFi destes equipamentos e fazia seu acesso dessa forma. Isso

não é caso isolado! Uma incoerência sem tamanho! Isso mostra que mesmo na

filial a necessidade de segurança é também complexa. Eventualmente o volume de

tráfego é menor que do site principal da empresa. Mas existe a necessidade de

diversas capacidades de segurança.

No outro extremo, um de nossos novos equipamentos, o Firepower 9300 é apropriado para grandes volumes, também

para service providers, etc. O que estou querendo dizer é que no nosso

portfólio temos como atender desde o pequeno escritório ao grande com o mesmo

rigor. Temos também expandido para outras áreas ou aplicações, como por

exemplo, para ambientes fabris, dispositivos sem ventoinha, que suportam altas

temperaturas, situações inóspitas. Mas por que? Estes são setores que vão

claramente começar a demandar segurança de uma forma exponencial porque nestes

ambientes tudo está começando a se conectar e a partir deste momento torna-se

muito crítico. Temos, por exemplo, uma parceria com a Rockwell, empresa puramente do setor de automação industrial.

figura 3 – Cisco Firepower 9300

Flavio Xandó: mas o nível de

segurança precisa e pode ser igual mesmo usando equipamentos diferentes? E a solução em nuvem é algo real e viável?

Cisco: As soluções são de vários tamanhos, baixo número de usuários a

altíssimo número de usuários. Mas além desta visão quero acrescentar que as

empresas devem se habituar a pensar também em soluções de segurança na nuvem.

Isso também diz muito respeito ao branch office. Imagine um cenário com 25, 50

ou 100 usuários. O nível de segurança

que ele precisa é igual ao local que tem 10.000 usuários! Muitos se enganam ao

pensar que um pequeno appliance de modesta capacidade e poucas funcionalidades

bastará. Assim limitam o que pode ser gerenciado por esta solução. Mas a ameaça

que pode chegar lá não é limitada!! Nós podemos colocar a inspeção mais

profunda na nuvem, pois dessa forma não tenho limitação de performance ligada a

equipamento. Este conceito de SAS, Security as a Service e o conceito de

Managed Services é algo que ainda precisa ser melhor compreendido no Brasil uma

vez que aqui as empresas ainda têm alguma resistência. E não há como empresas

menores e filiais se protegerem com “caixas” de baixo custo que se propõem a

fazer tudo.

Flavio Xandó: mas alguns

segmentos têm resistência a adoção de cloud para isso, não é?

Cisco: Isso é cultural. Dizem que no Brasil “o setor financeiro é

resistente a Cloud”. Isso precisa ser melhor explicado. O setor de TI das

empresas do setor financeiro é que são. Eventualmente as áreas de negócios já

estariam contratando recursos em nuvem para realizar diversos serviços, sem

interferência das áreas de TI. Nossas soluções endereçam questões que não são

puramente técnicas (equipamentos, softwares, etc.), mas também os novos modelos

de negócio. Por exemplo a solução em nuvem convivendo (ou não) com soluções

internas (on-premise), ambientes mistos, o desafio do terceiro participando da

solução dentro da empresa. Também definições de políticas.

Flavio Xandó: este conceito

de segurança passando pela nuvem é muito interessante, mas me parece que seja

mais adequado para um tratamento de exceção, ou seja, se existe um tráfego que

de alguma maneira é suspeito dentro da empresa isso pode ser submetido ao

módulo na nuvem analisar. Não me parece viável fazer todo o tráfego passar por

um gateway na nuvem para ser analisado. É assim que funciona?

Cisco: é viável e funciona por meio de vários modelos diferentes. O que

você descreveu é o que nós chamamos de “sandbox na nuvem”. É o modelo mais

comentado. Um arquivo é submetido ao serviço na nuvem para ser analisado. Se

for um programa ele pode ser executado neste sandbox, uma máquina virtual na

nuvem, e a partir disso ele pode ser classificado como ameaça ou não. Mas

existe outro modelo que é aplicável para branch offices. O tráfego http ou https

pode ser interceptado e analisado. Imagine 10.000 filiais, escritórios ou

agências bancárias. Neste cenário fazer a matriz analisar este tráfego faria

ocupar imensa porção dos canais MPLS (canais dedicados de comunicação). As

filiais podem se valer de uma conexão de menor custo, sem ocupar os canais

MPLS, já que este é tráfego de Internet mesmo e submetê-lo para uma “cloud de

inspeção” proporcionada pela Cisco. Nós inspecionamos, avaliamos, se é

permitido ou não e o deixo sair ou não. Se for classificado como pertencente a

um determinado conteúdo proibido ou presença de código malicioso em alguma

parte do site sendo acessado, o acesso será bloqueado em nosso sistema. Isso

não acontece no sistema da matriz e sim na nuvem (aliviando o tráfego

filial-matriz).

Assim existem modelos de Security as a Service que podem ser aplicados de forma

bem pontual, de forma genérica ou modelos que se complementam na nuvem. Por

exemplo, como você controla arquivos que são mandados para Dropbox, Evernote,

iCloud ou Office365? Isso não tinha controle! Mas temos módulos de segurança

para acesso a sistemas de cloud (como estes citados).

Flavio Xandó: isso parece que

traz grande flexibilidade no uso e na gestão dos recursos.

Cisco: este é um modelo inevitável! Mas por outro lado, muito cuidado é

necessário. Por exemplo, existe alguma pessoa que você conheça que não

transfira arquivos do PC para um smartphone? A maneira mais simples é via cloud

pública. Assim mesmo as pessoas que dizem não usar cloud, em algum momento

estão usando sem se dar conta disso. E arquivos com dados sensíveis podem estar

sendo criados ou guardados nestes ambientes, por meio de aplicativos baixados no

smartphone, Office online (no browser), etc. Por isso você acha mesmo que uma

simples “caixa”, um único equipamento será capaz de lidar com esta diversidade

de situações, possibilidades e cenários de segurança? Nossa missão é ajudar os

clientes a posicionar as diversas peças neste tabuleiro de xadrez, de forma

coerente e integrada, sem gerar fragmentação e de forma consistente. Apenas a

existência de um Next Generation Firewall, um Next Generation IPS e UTM

(Unified Threat Management) não garantem por si que a empresa estará 100%

segura.

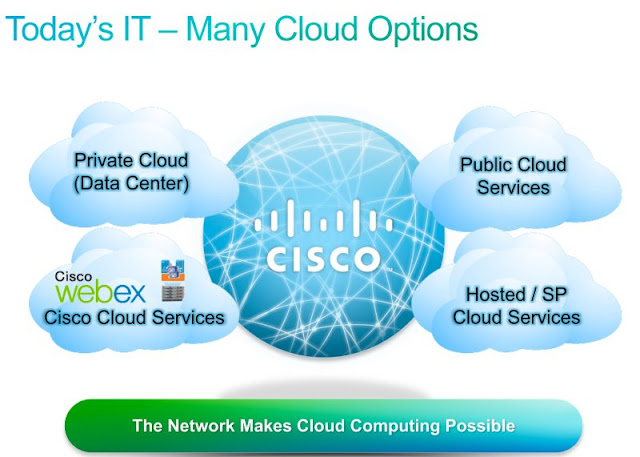

figura 4 – modelo de

nuvem pública e privada

Flavio Xandó: a propósito, o

que de fato um Next Generation IPS (Intrusion Prevention System) traz em

relação aos IPSs tradicionais? Vi que este é um dos módulos da nova solução da

Cisco.

Cisco: o Next Generation IPS agrega recursos de inspeção de aplicações e

detecção de arquivos maliciosos que no IPS tradicional não havia. Há mais

profundidade de visão das ameaças, sejam aquelas que passam por ele ou que

trafegam na rede interna do cliente. Assim um código desconhecido sendo

executado na máquina de um usuário, mesmo que não tenha um endpoint ali

instalado, pode ser reconhecido pelos tipos de acesso que ela gera.

Mas o que mais importa nisso tudo é que com o portfólio de soluções temos o

conceito de segurança em todo o lugar. Isso quer dizer que posso ter o recurso

da forma necessária quando eu precisar. Se em alguma aplicação a empresa

precisa de uma solução “NG” (next generation) isso pode ser facilmente

habilitado por meio de uma licença complementar. Podem ser instalados dentro de

um roteador, em um appliance dedicado, rodando em uma máquina virtual... As

peças de segurança podem ser dispostas onde são necessárias em todo o espectro

da rede ou do ambiente do cliente e em vários tipos de equipamento, dos

dedicados, ao switch, access points, roteadores, etc. como elementos ativos ou

sensores de tráfego (para fim de análise de segurança).

Flavio Xandó: fico com a

impressão de que podemos falar por mais horas e horas sobre isso. É fascinante!

Cisco: é muito apaixonante. Se você começar a entrar nas minúcias dos

negócios dos clientes não tem como parar. O setor fabril, como está sendo

tratado o chão de fábrica, os requisitos, as especificidades de outras linhas

de negócio... Tenho certeza de que conversaremos mais vezes!!

Flavio Xandó: certamente!! E

na última vez que eu estive na Cisco e tive contato com este conjunto de

soluções eu me impressionei com o conceito de segurança unificada com matrizes

e filiais podendo usar o mesmo nível de rigor nas soluções, só diferenciando a

capacidade de usuários, bem como pelo fato da Cisco ter posição de grande

destaque no segmento de rede, que não por acaso é fundamental e altamente

sinérgico com o segmento de segurança. Certamente vamos voltar a conversar.

Muito obrigado pela oportunidade e até uma próxima vez!!

Segue abaixo o comunicado de imprensa que apresenta a parte

nova do portfólio de soluções de segurança que foi apresentado dia 09 de junho

passado.

Cisco integra Security Everywhere em

toda rede estendida

Solução integra segurança do data center a endpoints, permitindo que

empresas capitalizem com a Internet de Todas as Coisas e com a Economia Digital

SAN DIEGO, CA, 9 de junho de 2015 – A Cisco anuncia uma série de lançamentos que visam a integração da

segurança em toda a rede estendida – do data center a dispositivos, filiais e a

nuvem – proporcionando visibilidade e controle de ameaças difusas. Com a

segurança integrada em todos os lugares – Security Everywhere –, tanto empresas

como provedores de serviços estarão capacitados para entregar recursos de

segurança demandados pelo cenário atual de ameaças e para captar oportunidades

de negócios advindas do crescimento da economia digital e da

Internetde Todas as Coisas (Internet

of Everything - IoE).

Espera-se

que o mercado da IoE gere US$ 19 trilhões para as empresas na próxima década, o

que representa US$ 1,7 trilhão em oportunidades para provedores de serviços

(Cisco Consulting Services, 2013). Além disso, de acordo com o Cisco VNI

Forecast 2015, o número de dispositivos conectados passará de 14 bilhões em

2014, para 24 bilhões em 2019. Paralelamente, o crime digital também se torna

cada vez mais sofisticado e industrializado, aumentando também as oportunidades

financeiras para os ataques, avaliadas entre US$ 450 bilhões e US$ 1 trilhão

(Fonte: Segurança Cibernética: Avaliando nossas vulnerabilidades e

desenvolvendo uma resposta eficaz, Audiência na Comissão de Comércio,

Ciência e Transporte do Senado dos Estados Unidos, em 19 de março de 2009).

Security Everywhere para empresas e provedores de serviços

A

Cisco está ampliando a integração da segurança por toda a rede estendida para

minimizar a complexidade de gerenciamento da segurança em organizações

fragmentadas e expandir a visibilidade contra ameaças em todas as

infraestruturas das empresas e de provedores de serviços globais. Para tanto, a

Cisco está acrescentando mais sensores para aumento de visibilidade; mais

pontos de controle para reforço das aplicações; e proteção avançada contra

ameaças difusas para redução do tempo de detecção, resposta e correção,

limitando assim o impacto dos ataques. Com o Security Everywhere, a Cisco

oferece proteção escalável contra ameaças, cobrindo a maior variedade de

vetores de ataque continuamente - ou seja, antes, durante e depois de um

ataque.

Ampliando Soluções para Empresas

A

Cisco está lançando o seguinte conjunto de soluções em seu portfólio de rede:

Endpoints: Com

o Cisco

AnyConnect®

habilitado com o Cisco AMP for

Endpoints, clientes que utilizam a solução VPN AnyConnect 4.1 da Cisco

agora podem facilmente implantar e ampliar significativamente sua proteção

contra ameaças em endpoints habilitados para VPN, para uma proteção contínua e

retrospectiva contra malwares avançados.

Rede-como-sensor e Enforcer: A Cisco tem incorporado várias tecnologias de segurança à

infraestrutura de rede, proporcionando visibilidade mais ampla contra ameaças,

e identificação mais ágil dos usuários e dispositivos associados às anomalias,

ameaças e mau uso das redes e aplicações. Os novos recursos incluem:

Integração ampliada entre

o Identity

Services Engine (ISE)

e Lancope StealthWatch: As

empresas podem ir além do mapeamento de endereços IP para identificar vetores

de ameaças baseadas no contexto do ISE de quem, o que, onde, quando e como os

usuários e dispositivos estão conectados e acessando os recursos de rede. Esse

serviço permite maior visibilidade contextual da ameaça com o StealthWatch para

aceleração na identificação de ameaças.

NetFlow no Cisco UCS®:

Ampliando o recurso de rede-como-sensor da Cisco para os servidores físicos e

virtuais, os clientes têm agora maior visibilidade dos padrões de fluxo de

tráfego de rede e informações de inteligência relacionadas à ameaças no data

center.

Com

estes novos recursos de segurança incorporados, as redes da Cisco estão

capacitadas para automatizar e aplicar as políticas de segurança dinamicamente.

Os clientes podem segmentar as aplicações e os usuários por toda a rede – em

todos os ambientes estendidos da empresa –, colocando em prática a política

para definir quais usuários podem acessar determinadas aplicações, e que tráfego

pode atravessar a rede e automatizar operações de segurança.

o

Integração

do TrustSec + ISE e do StealthWatch: O StealthWatch já pode bloquear dispositivos de rede suspeitos,

alterando a segmentação e oferecendo uma resposta agindo à atividade maliciosa

identificada. A plataforma ISE pode então modificar as políticas de acesso aos

roteadores, switches e controladores wireless LAN da Cisco, integrados com a

tecnologia TrustSec.

Além

das soluções acima, a Cisco também está lançando:

Serviços de Identidade Hospedado (Hosted

Identity Services) fornece

segurança completa, 24/7, entregue em nuvem para a plataforma de gerenciamento

de segurança Identity Services Engine da Cisco, que unifica e automatiza o

controle de acesso de rede seguro. O novo serviço hospedado agiliza o tempo de

implantação, suportando o crescimento do negócio e fornecendo controle de

identidade dos usuários e dispositivos autorizados na rede, por função e

contextualizado, agilizando as atividades móveis da empresa.

pxGrid

Ecosystem: Onze novos parceiros aderiram ao

pxGrid Ecosystem com a inclusão de várias novas categorias de tecnologia no

ecossistema, incluindo a segurança em nuvem e gerenciamento de desempenho

em rede/aplicação. O pxGrid consiste num sistema de troca de informação

contextual de segurança na rede da Cisco, que permite que plataformas de

segurança compartilhem informações para melhor detecção de ameaças, mitigação e

operações globais de segurança.

Protegendo a evolução nas redes programáveis (EPN - Evolved Programmable

Networks) para provedores de serviços

As

soluções

de segurança para provedores de serviços da Cisco representam uma abordagem única projetada para atender às

necessidades de negócios das operadoras. A solução oferece segurança centrada

na ameaça, protegendo as cargas de trabalho assim que elas são provisionadas –

e elasticamente distribuídas – em ambientes físicos, virtuais e na nuvem.

Para

atender às necessidades dos provedores de serviços oferecendo uma

infraestrutura aberta, flexível e programável, a Cisco está estendendo sua

proteção avançada centrada na ameaça para a sua evolução nas redes programáveis

(EPN). A EPN da Cisco é a base de sua arquitetura de rede aberta, projetada

para promover o avanço da adoção de Redes Definidas por Software (SDN) e da

Virtualização das Funções de Rede (NFV), e para acelerar a obtenção de lucros,

reduzindo, ao mesmo tempo, os custos e a complexidade de implantação de novos

serviços.

Novas

soluções de segurança da Cisco para provedores de serviços:

Cisco Firepower™ 9300 Integrated Security Platform – A Plataforma de Segurança Integrada

oferece serviços modulares de segurança, de grande porte, alto desempenho e

escalável, é e projetada especificamente para que os provedores de serviços

possam escalar a segurança para atender um fluxo de dados mais intenso devido à

demanda acelerada de serviços e recursos de alto padrão.

Ampliação da Orquestração Avançada e recursos em nuvem permitem a integração das novas

soluções de segurança da Cisco às soluções de arquitetura terceirizadas

SDN/NFV, bem como o Virtual ASAv da Cisco com os Serviços de Orquestração (NSO)

e com a Infraestrutura Centrada em Aplicações (ACI). Esses recursos de

orquestração e de nuvem também incluem APIs abertos para integração com a

orquestração, sistemas de Suporte a operações/corporativos e soluções SaaS

(Security-as-a-Service) em nuvem.

Recursos

avançados como contêineres seguros para acomodar os serviços e aplicações de

segurança futuras. Além disso, os Firewall série ASA da Cisco e mitigações de

DDoS terceirizadas da Radware são suportadas, com recursos extras previstos

para serem acrescentados no segundo semestre de 2015.

Citações de apoio

David Goeckeler, Vice-Presidente Sênior e Gerente Geral do Security Business

Group

"Para

proteção contra as ameaças atuais e maior aproveitamento de novas oportunidades

de crescimento e implementação novas tecnologias, a segurança deve ser

incorporada de forma difusa em toda a infraestrutura de rede. Ao integrar o

Security Everywhere à rede estendida e aos serviços oferecidos em nuvem, a

Cisco oferece proteção contra uma variedade mais ampla de vetores de ataque.

Esse serviço também permite que as empresas e provedores de serviços tenham a

confiança de que terão visibilidade contínua e retrospectiva, além do controle

para suportar novas tecnologias, oportunidades de negócios com a IoE e a

Economia Digital".

Recursos

de Apoio