Todos nós passamos por isso. Vivenciamos um momento memorável,

tiramos uma ou muitas fotos, ou mesmo vídeo e imediatamente compartilhamos no

Facebook ou Instagram. Seja um momento em família, com os filhos, com amigos ou

com eu faço amiúde, eventos esportivos (adoro tirar fotos das corridas de que

participo). Evidentemente que as fotos estão no smartphone. Mas eu pergunto,

quem de você transfere para o seu PC ou seu Mac todas as fotos ou vídeos

feitos?

Quando este xconteúdo está apenas e tão somente nas respectivas mídias sociais, não podemos ver este conteúdo de forma off-line (sem Internet). Existem também alguns riscos menores, mas que não devem ser desprezados. Tempos atrás o MEGAUPLOAD, imenso site que era usado para envio e guarda de arquivos foi extinto. A manchete da época foi “Fim do Megaupload deixa milhões de órfãos na Web”. Será que existe possibilidade de Facebook e Instagram um belo dia deixarem de existir? Nada é para sempre. Forçando um pouco a barra eu relembro, o Império Romano durou séculos e séculos e um dia acabou. O domínio mundial pelos portugueses e espanhóis na época das grandes navegações também teve fim.

Tanto Facebook como Instagram são serviços gratuitos. Se você ler o termo de uso (algo que ninguém lê), exatamente por não ter custo, não existe compromisso de “eternidade” no uso do serviço. Claro que enquanto estas mídias sociais estiverem em alta, gerando receitas para seus criadores, elas estarão por aí para nos brindar com seus ótimos recursos. Mas não se esqueçam do recente caso do ORKUT que foi extinto pelo Google e quem só tinha conteúdo por lá (e não em seus computadores), perdeu tudo.

Este texto traz uma solução que não é nova. Aliás eu já tinha pensado nela anos atrás quando desgraçadamente tive o infortúnio de ter meu notebook roubado, menos de 4 meses após tê-lo comprado (parcelado em 12 vezes!), com imensos prejuízos em termos de arquivos perdidos. Contei a história no texto “Notebook roubado, problema dobrado”, que recomendo a leitura.

Estou falando do serviço iDrive.

Trata-se de uma entre várias soluções que existem que disponibilizam espaço na

nuvem para custódia de arquivos. Existe a modalidade “cloud”, que pura e

simplesmente manda sempre para a nuvem tudo que for gravado, alterado em

determinada pasta do computador, conceito análogo ao Google Drive, Dropbox,

Microsoft OneDrive, etc. Mas existe outro serviço que é para backup. Tanto o

serviço “cloud” como o serviço “backup” têm versões gratuitas e versões pagas.

No serviço de backup há gratuidade para 5 GB de informação. Eu contratei 1 TB (1000 GB), cujo preço é de US$ 44,62, mas que me foi promocionalmente oferecido por US$ 14,99. Este valor é incrivelmente pequeno para 1 ano de armazenamento de 1 TB. Mesmo que a partir do segundo ano volte ao preço regular, para mim já valeu.

No serviço de backup há gratuidade para 5 GB de informação. Eu contratei 1 TB (1000 GB), cujo preço é de US$ 44,62, mas que me foi promocionalmente oferecido por US$ 14,99. Este valor é incrivelmente pequeno para 1 ano de armazenamento de 1 TB. Mesmo que a partir do segundo ano volte ao preço regular, para mim já valeu.

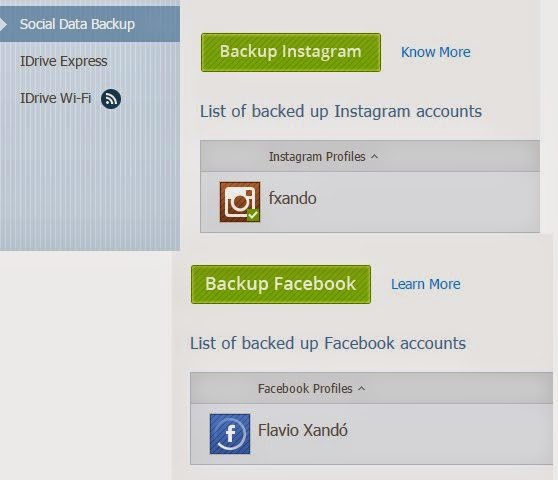

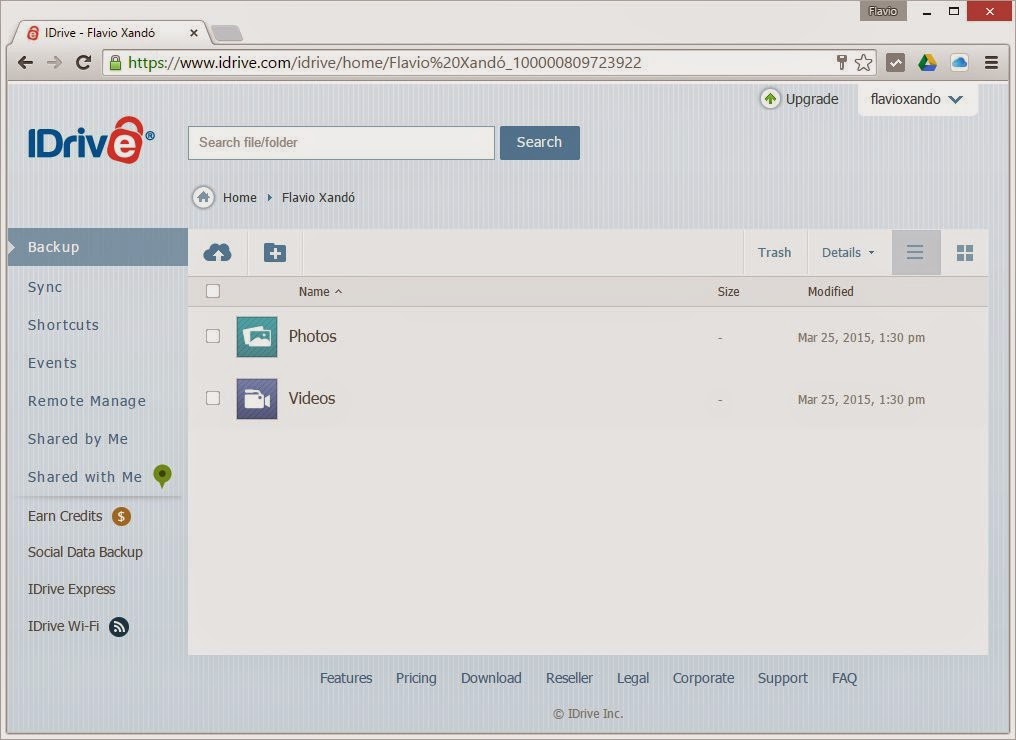

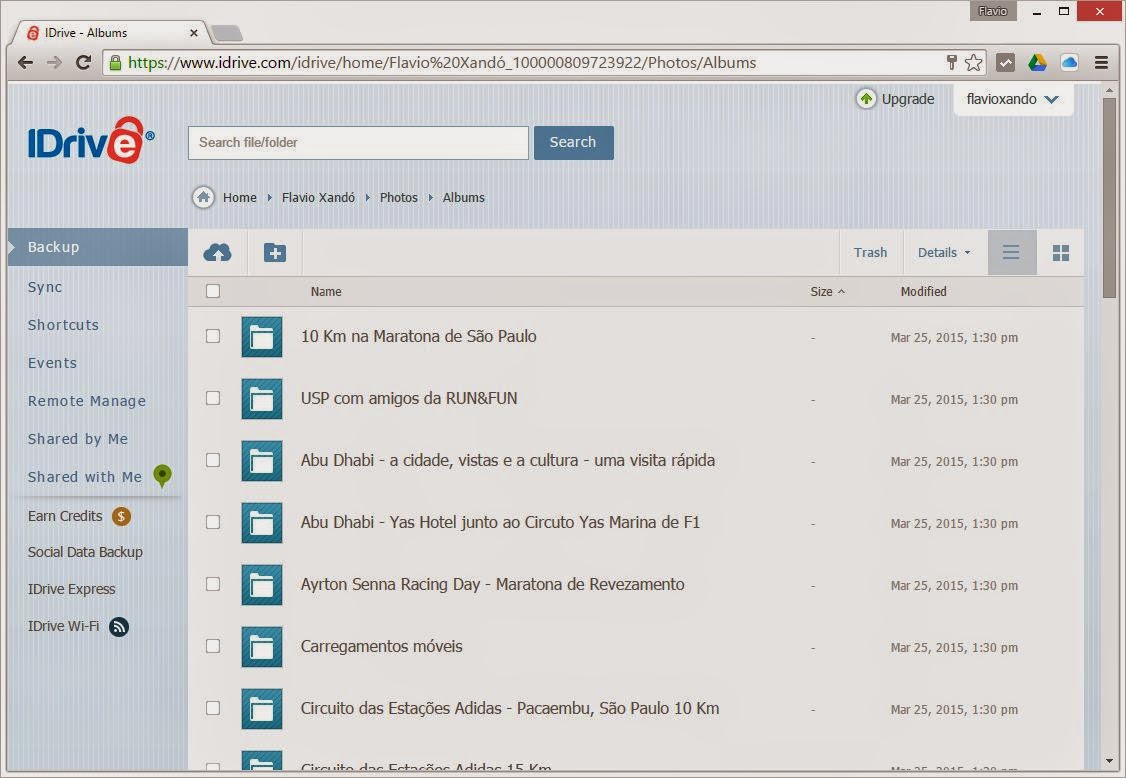

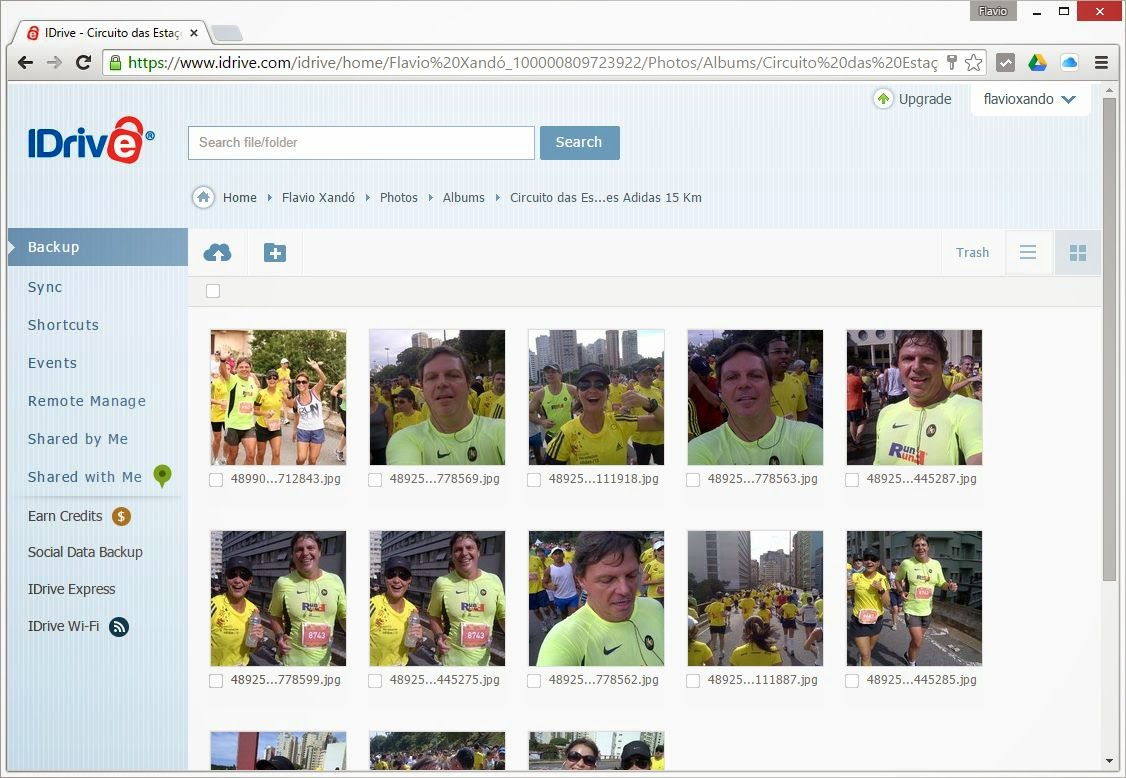

Mas como resolver o caso do conteúdo das suas redes sociais? Basta fazer a inscrição da modalidade gratuita no site do iDrive, aquele serviço com 5 GB de capacidade. Por meio do próprio site existe a opção “SOCIAL DATA BACKUP” como mostro em imagens mais abaixo. Basta escolher Facebook ou Instagram, autorizar o acesso do iDrive para estas aplicações e esperar alguns minutos. Ao término do backup um e-mail é enviado para o usuário notificando da finalização do processo. Ao entrar novamente nesta tela do iDrive todos os álbuns de fotos (ou vídeo) estarão duplicados no iDrive, prontos para serem trazidos para o computador se assim o usuário o desejar ou mesmo navegar pelas fotos de forma online.

A sequência de telas abaixo mostra um exemplo do processo de fazer este backup e depois ter acesso às fotos do Facebook pelo site do iDrive.

figura 03 - tela do site do iDrive – backup de redes sociais

figura 04 - tela do site do iDrive – dados do Facebook – fotos ou vídeos (clique para ampliar)

figura 05 - tela do site do iDrive – meus álbuns de fotos do Facebook (clique para ampliar)

figura 06 - tela do site do iDrive – vendo as de um álbum fotos do Facebook no backup (clique para ampliar)

figura 07 – email recebido do iDrive notificando o término do backup do Facebook ou Instagram (clique para ampliar)

Um comentário final sobre este recurso. Por enquanto,

realizar o backup do Facebook ou do Instagram é uma operação que tem que ser

feita manualmente, quando o usuário quiser. Não tem como programar para ser

executada com certa periodicidade. Mas não ficarei surpreso se isso vier a ser

um recurso das próximas versão do software.

Na modalidade gratuita o iDrive oferece 5 GB de espaço. Será que isso é suficiente? O Facebook ao receber os arquivos, independentemente da resolução (megapixels), ajusta as fotos para tamanhos que ele julga suficiente. Mesmo que a foto tenha sido tirada em 20 MP, a cópia que é publicada no Facebook dificilmente terá mais que 1.5 ou 2 MP, tamanho mais que suficiente para ser exibida em uma tela de computador FullHD (1920x1080).

Assim todo o meu acervo de fotos de vários anos ocupou pouco mais de 300 MB no iDrive. Tendo 5 GB de espaço... dá para ver que caberão fotos e fotos e fotos de ainda muitos mais anos! E se um dia acabar o espaço, este poderá ser comprado.

Fazendo um backup completo dos dados do PC ou do Mac (e até smartphone)

Um usuário registrado no serviço iDrive, além de fazer o backup de seu conteúdo das redes sociais com certeza vai precisar salvaguardar seus preciosos arquivos de seu computador, seja ele PC ou Mac. Existe um software disponibilizado sem custo (mesmo na versão gratuita do serviço), que é extremamente simples e eficaz.

Não só ele permite que PC e Mac sejam protegidos, backup seja feito automaticamente em horário pré-definido (Scheduller), bem como smartphones Android, iOS e Windows Phone também podem ser protegidos, seus conteúdos, fotos, etc. (inclusive automatizando o envio a cada foto capturada) .

Tivesse eu já implantado esta solução, quando tive meu notebook roubado tempos atrás, o impacto teria sido ZERO para mim, ao contrário de todo o trauma contado no texto “Notebook roubado, problema dobrado”.

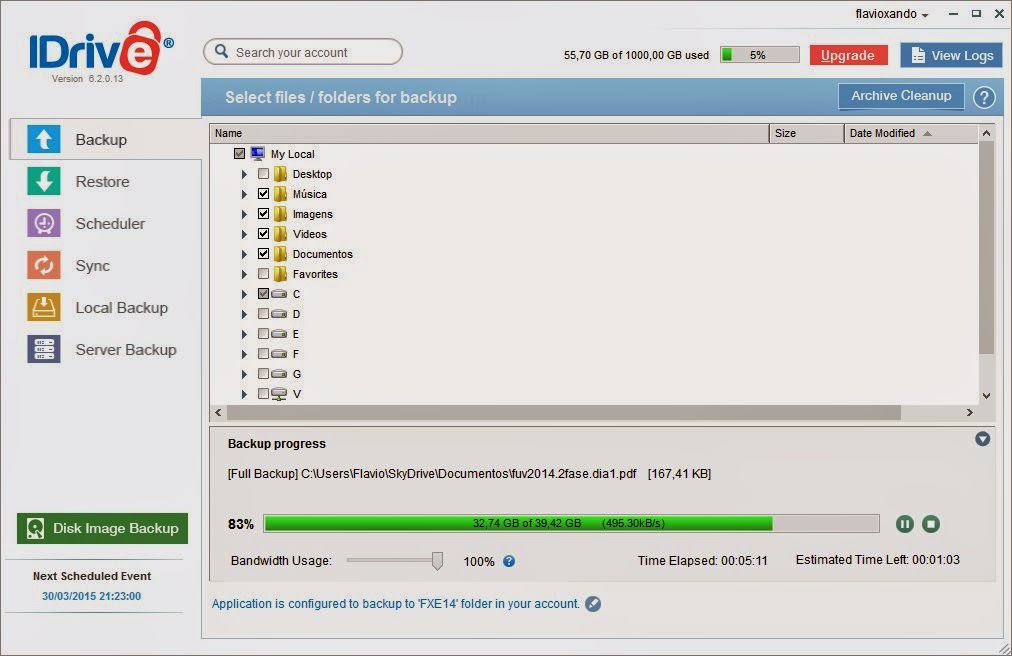

Muito resumidamente a tela abaixo mostra a simplicidade do processo de backup. Locais especiais do computador são mostrados (onde ficam os arquivos, documentos, fotos, músicas, vídeos, etc.), bem como qualquer pasta do disco também pode ser escolhida. O primeiro backup demora mais tempo porque todo o conjunto de arquivos devem ser “empurrados” para o Data Center do iDrive. Backups subsequentes serão muito rápidos, pois somente os arquivos novos e alterados serão enviados.

Na modalidade gratuita o iDrive oferece 5 GB de espaço. Será que isso é suficiente? O Facebook ao receber os arquivos, independentemente da resolução (megapixels), ajusta as fotos para tamanhos que ele julga suficiente. Mesmo que a foto tenha sido tirada em 20 MP, a cópia que é publicada no Facebook dificilmente terá mais que 1.5 ou 2 MP, tamanho mais que suficiente para ser exibida em uma tela de computador FullHD (1920x1080).

Assim todo o meu acervo de fotos de vários anos ocupou pouco mais de 300 MB no iDrive. Tendo 5 GB de espaço... dá para ver que caberão fotos e fotos e fotos de ainda muitos mais anos! E se um dia acabar o espaço, este poderá ser comprado.

Fazendo um backup completo dos dados do PC ou do Mac (e até smartphone)

Um usuário registrado no serviço iDrive, além de fazer o backup de seu conteúdo das redes sociais com certeza vai precisar salvaguardar seus preciosos arquivos de seu computador, seja ele PC ou Mac. Existe um software disponibilizado sem custo (mesmo na versão gratuita do serviço), que é extremamente simples e eficaz.

Não só ele permite que PC e Mac sejam protegidos, backup seja feito automaticamente em horário pré-definido (Scheduller), bem como smartphones Android, iOS e Windows Phone também podem ser protegidos, seus conteúdos, fotos, etc. (inclusive automatizando o envio a cada foto capturada) .

Tivesse eu já implantado esta solução, quando tive meu notebook roubado tempos atrás, o impacto teria sido ZERO para mim, ao contrário de todo o trauma contado no texto “Notebook roubado, problema dobrado”.

Muito resumidamente a tela abaixo mostra a simplicidade do processo de backup. Locais especiais do computador são mostrados (onde ficam os arquivos, documentos, fotos, músicas, vídeos, etc.), bem como qualquer pasta do disco também pode ser escolhida. O primeiro backup demora mais tempo porque todo o conjunto de arquivos devem ser “empurrados” para o Data Center do iDrive. Backups subsequentes serão muito rápidos, pois somente os arquivos novos e alterados serão enviados.

Algo que acho extremamente útil é a possibilidade de receber um e-mail após cada backup de arquivos realizado, indicando o sucesso da operação (ou alguma eventual falha) e assim ter certeza de que todos os dias os arquivos estarão protegidos corretamente.

Existe uma alternativa para fazer o backup inicial ou receber

os dados do backup, sem necessidade de fazer upload ou download de tudo (caso

de pane catastrófica na qual todos os arquivos sejam perdidos). Trata-se do

envio de HDs externo com 1 TB, 2 TB ou 3 TB. Na versão empresa isso pode ser

feito uma vez por ano. Na versão empresarial do serviço até 3 vezes por ano ou mediante

custo extra além desta quantidade. Assim a carga inicial do backup é feita (sem

necessidade de upload de muitos dias) e a partir daí só o que mudou será enviado.

Também para que a pessoa ou empresa não precise fazer download gigantesco (centenas

de GB ou alguns TB) dos dados.

As informações dos usuários são gravadas no Data Center do

iDrive de forma criptografada mediante uma chave de encriptação “padrão” (aleatória

para cada cliente) ou escolhida pelo usuário (dessa forma nem o iDrive tem a

menor possibilidade de saber o que contém os arquivos).Por fim, existe uma função nova no software do iDrive que ainda não pude testar, mas merece destaque. Trata-se do DISK IMAGE BACKUP. É um procedimento bastante extenso na sua primeira utilização, que cria na nuvem do iDrive uma imagem completa do disco rígido. Tudo do computador, Windows, programas, arquivos, etc. Diariamente as alterações do dia são atualizadas na nuvem de forma bem mais rápida (incremental). No caso de uma pane do disco, bastaria usar um disco de recuperação (um CD/DVD ou pendrive) que vai conduzir o processo de resgatar o HD exatamente como ele era.

Seja na modalidade iniciante e gratuita, com 5 GB de espaço, na modalidade paga que proporciona de 1 TB (US$ 44/ano) até 10 TB (US$ 374/ano) ou nas versões profissionais (250 GB, 500 GB, 1.25 TB,... até 12 TB) que trazem maior nível de serviço, maior garantia de velocidade (e por isso mais caras), o iDrive é uma alternativa muito interessante para ser utilizada, dentre outra também boas opções que existem no mercado. Mas pela simplicidade, grande facilidade de uso e disponibilidade do ótimo software, recomendo fortemente esta solução para pessoas e empresas.